Zero Trust on tietoturvan arkkitehtuuri- ja ajattelumalli, jota kohti suurimmassa osassa yrityksiä ollaan menossa. Matka ei kuitenkaan ole helppo. Lue, mistä on kyse ja miten tähän matkaan kannattaa varustautua.

Zero Trust on varmasti yksi tämänkin vuoden kuumimmista tietoturvaan liittyvistä trendeistä. Sitä kohti yhä useammissa yrityksissä mennään, joko tarkkaan suunnitellusti tai sitten ”kokeilu & erehdys” -periaatetta mukaillen, ja tulevaisuudessa suunnilleen kaikki ovat sen jollakin tavalla toteuttaneet.

Mutta tässä vaiheessa, vuoden 2023 loppupuolella, suurin osa yrityksistä ei vielä ole mukana Zero Trust-maailmassa. Sillä ei mielestäni ole niin suurta väliä, sillä matka ei ole kaikkein helpoin, ja se kannattaa suunnitella hyvin. Tuo matka pitää kaikkien yritysten kuitenkin jossakin vaiheessa tehdä, joten sen suunnittelua ei kannata viivästyttää.

Mikä on Zero Trust?

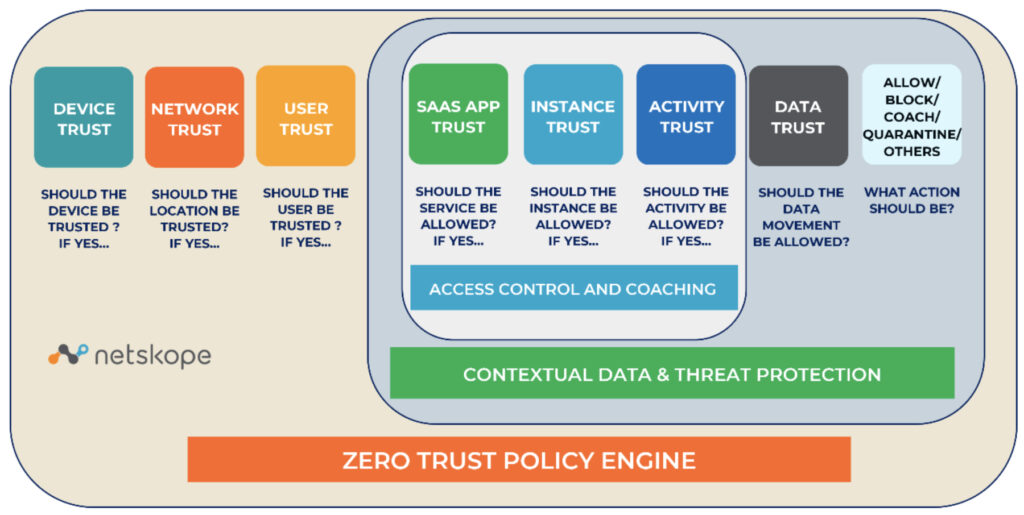

Zero Trustista ja sen merkityksestä on puhuttu paljon viimeiset vuodet, ja useimmat meistä jo ymmärtävät sen, ettei kyseessä ole mikään tuote tai ratkaisu. Kyseessä on arkkitehtuuri- ja ajattelumalli, jota toteutetaan erilaisilla teknologiaratkaisuilla. Ajattelumallin ytimessä on yksi erittäin iso muutos nykyiseen valtavirtamalliin, eli luottamus. Zero Trust-mallissa ei koskaan oletusarvoisesti luoteta mihinkään, vaan luottamus pitää ihan jokaisessa tapauksessa erikseen ansaita ja se pitää aina varmistaa.

Se siis poistaa perinteisen ajatuksen luotetuista verkoista, laitteista, henkilöistä tai prosesseista, koska siinä siirrytään useisiin eri ominaisuuksiin perustuviin luottamustasoihin. Nämämahdollistavat todennus- ja valtuutuskäytännöt, jotka perustuvat vähiten etuoikeutetun pääsyn käsitteeseen. Zero Trust-ratkaisun toteuttaminen edellyttää modernimman ja tehokkaamman arkkitehtuurin suunnittelua ja toteuttamista, joka parantaa tietoturvallisuutta, käyttäjäkokemusta ja yleistä sovellusten suorituskykyä.

Ytimessä on identiteettipohjainen tietoturva. Se taas tarkoittaa vahvaa käyttäjätunnistusta, ehdollisia käyttö- ja pääsyoikeuksia, turvallista ja kontrolloitua datan käsittelyä, kehittynyttä salatun liikenteen käsittelyä, päätelaitteiden tietoturvaa, mikrosegmentointia, laajaa analytiikkaa, skaalautuvaa ja jatkuvaa tarkastusta tietojen, sovellusten, resurssien ja palveluiden suojaamiseksi ja kyberkestävyyden varmistamiseksi.

Zero Trust -mallin teknologia-alueet ja vaiheet

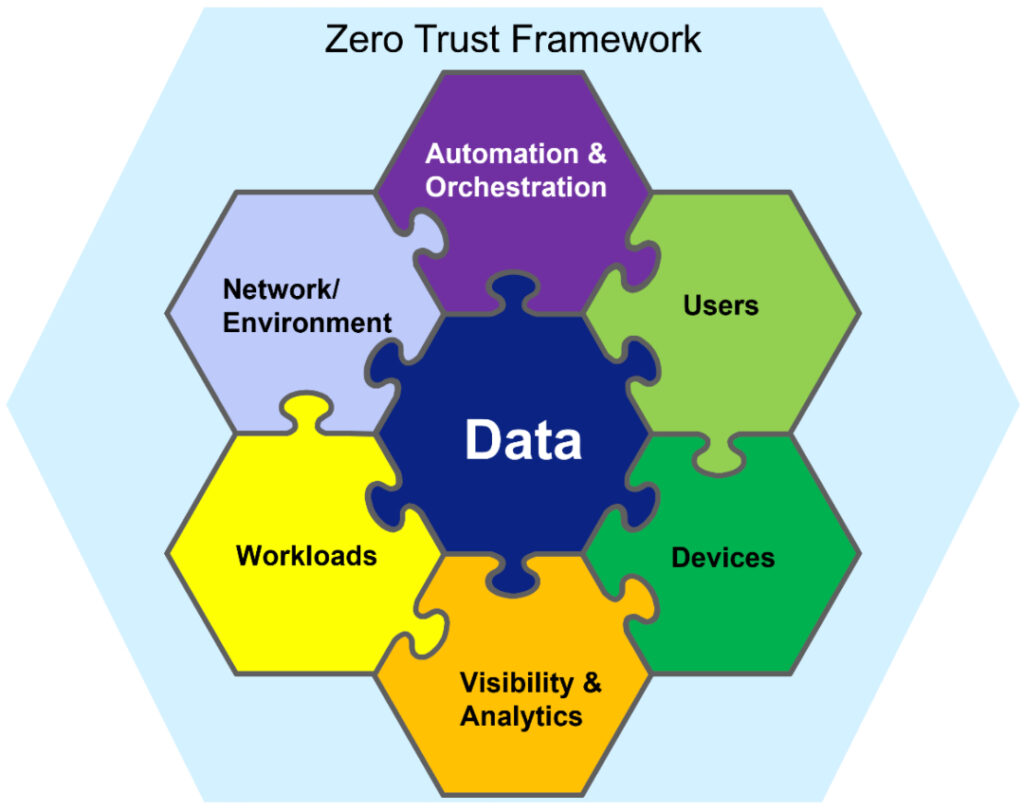

NIST:in julkaisu SP 800-207, siinä määritelty Zero Trust Framework, ja siitä pidemmälle käytäntöön kehitetty CISA:n ”Zero Trust Maturity Model 2.0, ZTMM” keväältä 2023 määrittävät Zero Trustille seitsemän eri teknologia-aluetta, joita voidaan kuvailla vaikkapa palapelin osilla, jossa kaikki liittyvät toisiinsa. Jokainen näistä alueista on jaettu ominaisuuksiensa perusteella neljään eri toiminta- tai vaatimusosaan, joita Zero Trust-matkan aikana voidaan sitten vaiheittain ottaa käyttöön. Tämä jaottelu on tarpeen, koska kukaan ei varmasti usko, että vaikeahko Zero Trust-konsepti tulisi kaikilla kerralla valmiiksi. Ja näinhän sitä ei pidäkään ajatella, vaan jatkuvasti kehittyvänä matkana, joka voi kestää useamman vuoden.

Kyseisissä viitekehysdokumenteissa käytetään Zero Trustin teknisestä toteutusmatkasta neliportaista jaottelua, eli: Traditional, Initial, Advanced ja Optimal. Tämä on hyvin toimiva malli, jota voidaan sellaisenaan Zero Trustin maturiteettitasoissa hyödyntää, tai sitten kehittää omalle yritykselle paremmin toimiva malli. Kuitenkin ZTMM:n matkan kolme vaihetta, jotka etenevät perinteisestä lähtökohdasta alustavaan, kehittyneeseen, ja optimaaliseen, helpottavat yleistä Zero Trust-arkkitehtuurin täytäntöönpanoa. Kukin kehittynyt vaihe edellyttää aina edellistä vaihetta monipuolisempia suojausratkaisuja, yksityiskohtaisuutta ja käyttöönoton laajuutta.

Kaikki nämä Zero Trustiin liittyvät teknologiaratkaisut yhdessä pienentävät kyberrikollisten näkemää hyökkäyspintaa, ne tarjoavat mahdollisuuksia hallita kaikkia riskejä ja mahdollistavat tehokkaamman ja turvallisemman tietojen jakamisen moderneissa, kumppanipohjaisissa ympäristöissä. Zero Trust varmistaa myös sen, että vastapuolen aiheuttamat vahingot saadaan nopeasti rajattua ja korjattua, oli sitten kyseessä pilvipalvelu, päätelaite, verkko, tai vaikkapa loppukäyttäjän käyttäytyminen ja hänen digitaaliset identiteettinsä.

Mikä sitten on ja mitä tarkoittaa lyhenne ZTNA?

Lyhenne tulee sanoista Zero Trust Network Access. Se on osa isompaa arkkitehtuuria, mutta ei ole sama kuin Zero Trust. Itseasiassa kyseinen lyhenne on aika hölmö, koska Zero Trustin yhteydessä ei missään tapauksessa pitäisi enää puhua verkkotason pääsyistä, vaan tarkkaan rajatuista ja kontrolloiduista sovellustason pääsyoikeuksista. Olisiko sitten termi Zero Trust Application Access, tai sen lyhenne ”ZTAA” paljon parempi, sitä voi jokainen itsenäisesti miettiä.

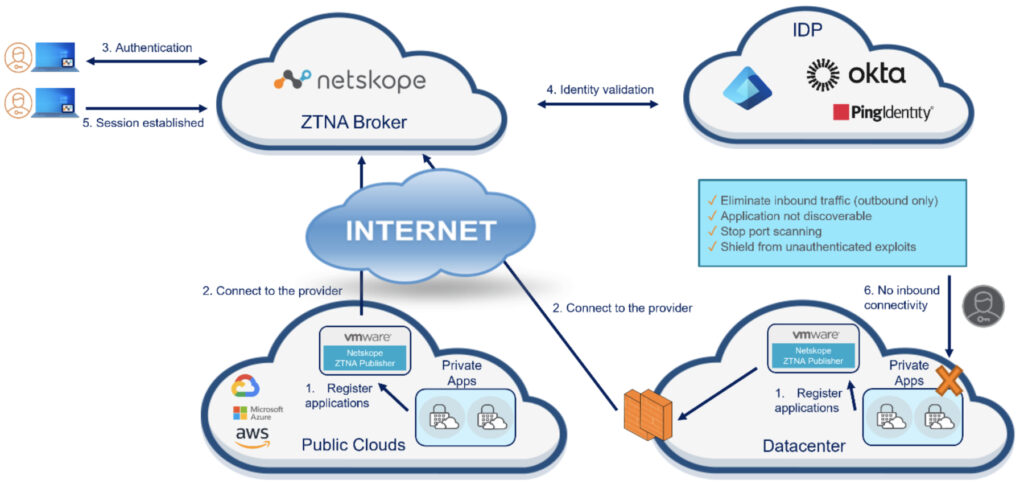

ZTNA siis tarkoittaa modernia, vahvasti kontrolloitua, pääsyoikeutta yrityksen resursseihin, jotka sijaitsevat yrityksen sisäverkossa, konesaleissa, tai julkipilvialustoilla. Tämä pääsyoikeus rajataan tarkasti vain niihin sovelluksiin, jotka kukin käyttäjä oikeasti tarvitsee, eikä enää verkkotasolle. Lisäksi pääsyä voidaan rajoittaa, nimensä mukaisesti, erilaisilla vaatimuksilla, esimerkiksi digitaaliseen identiteettiin, tai päätelaitteiden omistajuus- tai tietoturvamäärityksiin liittyen.

Teknisesti kaikki ZTNA-ratkaisut perustuvat kahteen pääkomponenttiin, reverse-proxy pohjaiseen publisher- tai connector-komponenttiin, jonka kautta sisäverkon palvelut julkaistaan käyttäjille, ja sitten pilvipohjaiseen broker-komponenttiin, jolla taas sääntöpohjaisesti kontrolloidaan käyttäjien pääsyä näihin palveluihin. Näiden julkaisu- ja kontrollimenetelmien avulla loppukäyttäjällä ei ole inbound-tyyppistä pääsyä sisäverkon resursseihin, vaan ainoastaan proxy-komponenttien kautta julkaistuihin ja kontrolloituihin sovelluksiin. Tämä lisää huomattavasti tietoturvaa, koska IP-tason yhteyttä sisäverkon resursseihin ei enää ole, ja täten esimerkiksi lateraalinen haittaohjelman levittäminen sisäverkoissa on huomattavasti vaikeammin toteutettavissa.

ZTNA:sta puhutaan usein ”VPN-ratkaisujen korvaajana”. Itselleni tuo määritelmä särähtää pahasti korvaan, koska se on pitkälle epätosi. Totta siinä on se, että puhutaan uudesta tavasta toteuttaa turvallinen etäpääsy esim. sisäverkossa oleviin palveluihin. Tässä kohtaa se on VPN-ratkaisun korvaaja. Mutta hyvin usein kaikki muu ympärillä on paljon sellaista, jota tyypillisesti VPN-ratkaisuissa ei ole koskaan mietitty, tai vaadittu, joten tässä kohtaa pitääkin puhua jostakin muusta kuin olemassa olevan ratkaisun korvaamisesta. Kuten jo aiemmin kirjoitin, ZTNA on osa Zero Trust-arkkitehtuuria ja ajattelumallia, ja niitähän ei kaupasta voi suoraan ostaa.

Mitä yritysten siis kannattaa tehdä juuri nyt?

Itse suositan Zero Trust-arkkitehtuuriin vaadittavaa ajattelutavan muutosta ja sitä kautta ymmärryksen laajentamista kaikille tarvittaville tahoille. Sen lisäksi pitää ymmärtää se, että Zero Trust on matka, joka alkaa jostakin, ja lopulta päättyy jonnekin.

Yksi perustason virhe on se, että mietitään asioita liian lyhyellä tai kapealla perspektiivillä. Esimerkiksi aloitetaan puhuminen ”VPN-ratkaisun korvaamisesta”, ja valitaan siihen joku teknologia X, ja ratkaistaan sillä juuri kyseinen ongelma. Oikeammin pitäisi pystyä katsomaan pidemmälle Zero Trust-matkaa ja sieltä esille tuleviin haasteisiin ja mahdollisuuksiin, ja valita sellainen teknologia-alusta, jolla pystytään ratkaisemaan paljon muitakin haasteita kuin vain jokin yksittäinen haaste.

Tällainen teknologia on Netskope SASE. Se on aidosti pilvinatiivi teknologiaratkaisu, jonka avulla ja johon helposti integroitavissa olevilla muilla lisäteknologioilla voidaan ratkaista yritysten kaikki Zero Trust- ja SASE-vaatimukset.

Mikäli Zero Trust- ja ZTNA-konseptit tuntuvat hieman liian vaikeilta sisäistää, NIST:in ja CISA:n dokumentit liian monimutkaisilta, niin me voimme näissä asioissa teitä auttaa. Meiltä löytyy tähän paljon kokemusta ja asiantuntevuutta. Lisäksi Secure Cloud on Suomen johtava ja kokenein Netskope-kumppani, johon luottaa yhä useampi Netskope-asiakas. Jos olet kiinnostunut kuulemaan tästäkin ratkaisusta lisää, niin ota rohkeasti yhteyttä.